Агенты искусственного интеллекта (AI Agents) в криптовалюте все чаще встраиваются в кошельки, торговых ботов и блокчейн-помощников, которые автоматизируют задачи и принимают решения в режиме реального времени.

Хотя это пока не стандартная структура, Model Context Protocol (MCP) появляется в основе многих из этих агентов. Если блокчейны имеют смарт-контракты для определения того, что должно произойти, у агентов ИИ есть MCP для решения того, как все может произойти.

Он может выступать в качестве уровня управления, который управляет поведением агента ИИ, например, тем, какие инструменты он использует, какой код запускает и как он реагирует на вводимые пользователем данные.

Эта же гибкость создает мощную поверхность для атак, которая может позволить вредоносным плагинам переопределять команды, отравлять входные данные или обманывать агентов, заставляя их выполнять вредоносные инструкции.

Векторы атак MCP выявляют проблемы безопасности агентов ИИ

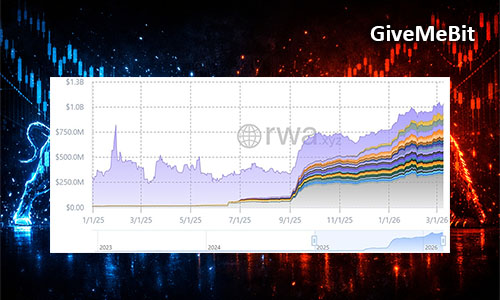

По данным VanEck, к концу 2024 года число агентов ИИ в криптоиндустрии превысило 10 000, а к 2025 году, как ожидается, превысит 1 миллион.

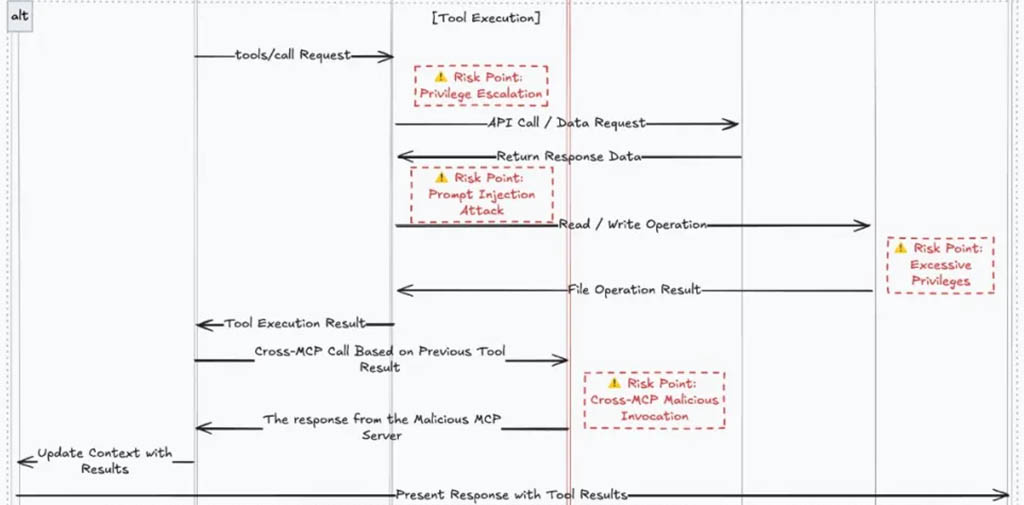

Фирма по безопасности SlowMist обнаружила четыре потенциальных вектора атак, на которые разработчикам следует обратить внимание. Каждый вектор атак реализуется через плагин, с помощью которого агенты на базе MCP расширяют свои возможности, будь то извлечение данных о ценах, проведение сделок или выполнение системных задач.

- Отравление данных: эта атака заставляет пользователей выполнять вводящие в заблуждение шаги. Она манипулирует поведением пользователя, создает ложные зависимости и вставляет вредоносную логику на ранних этапах процесса.

- Атака с использованием JSON-инъекции: этот плагин извлекает данные из локального (потенциально вредоносного) источника через вызов JSON. Это может привести к утечке данных, манипулированию командами или обходу механизмов проверки путем подачи агенту испорченных входных данных.

- Конкурентное переопределение функций: эта техника переопределяет легитимные системные функции с помощью вредоносного кода. Она предотвращает выполнение ожидаемых операций и внедряет запутанные инструкции, нарушая логику системы и скрывая атаку.

- Атака вызова Cross-MCP: этот плагин побуждает агента ИИ взаимодействовать с непроверенными внешними службами через закодированные сообщения об ошибках или обманные подсказки. Он расширяет поверхность атаки, связывая несколько систем, создавая возможности для дальнейшей эксплуатации.

Эти векторы атак не являются синонимами отравления самих моделей ИИ, таких как GPT-4 или Claude, которые могут включать повреждение данных обучения, формирующих внутренние параметры модели. Атаки, продемонстрированные SlowMist, нацелены на агентов ИИ — системы, построенные на основе моделей, — которые действуют на входах в реальном времени с помощью плагинов, инструментов и протоколов управления, таких как MCP.

«Отравление модели ИИ подразумевает внедрение вредоносных данных в обучающие образцы, которые затем внедряются в параметры модели», — рассказал соучредитель компании по безопасности блокчейна SlowMist (Monster Z). «Напротив, отравление агентов и MCP в основном происходит из-за дополнительной вредоносной информации, введенной на этапе взаимодействия модели».

«Лично я считаю, что уровень угрозы и объем привилегий выше, чем при отравлении отдельного ИИ», — сказал он.

MCP в агентах ИИ представляет угрозу для криптовалют

Внедрение агентов MCP и AI все еще относительно новое явление в криптографии. SlowMist идентифицировал векторы атак из предварительно выпущенных проектов MCP, которые он проверял, что позволило снизить фактические потери для конечных пользователей.

Однако, по словам Monster, уровень угрозы уязвимостей безопасности MCP вполне реален. По его словам, он припомнил аудит, в ходе которого уязвимость могла привести к утечкам закрытых ключей — катастрофическому испытанию для любого криптопроекта или инвестора, поскольку это может предоставить полный контроль над активами нежелательным лицам.

«В тот момент, когда вы открываете свою систему для сторонних плагинов, вы расширяете поверхность атаки за пределы своего контроля», — сказал в интервью Гай Ицхаки, генеральный директор исследовательской компании по шифрованию Fhenix. «Плагины могут выступать в качестве доверенных путей выполнения кода, часто без надлежащей изоляции. Это открывает двери для повышения привилегий, внедрения зависимостей, переопределения функций и — что хуже всего — скрытых утечек данных», — добавил он.

Защитите уровень ИИ, пока не стало слишком поздно

Самая распространенная ошибка разработчиков — это предположение, что они могут некоторое время оставаться незамеченными и внедрять меры безопасности в более поздних обновлениях после запуска. Так считает Лиза Лауд, исполнительный директор Secret Foundation.

«Когда вы сегодня создаете любую систему на основе плагинов, особенно если это касается криптовалюты, которая является публичной и работает на блокчейне, вам в первую очередь приходится обеспечивать безопасность, а все остальное — уже во вторую», — сказала она Лиза Лауд.

Эксперты по безопасности SlowMist рекомендуют разработчикам внедрять строгую проверку плагинов, обеспечивать очистку входных данных, применять принципы наименьших привилегий и регулярно проверять поведение агентов.

Лауд заявил, что реализовать такие проверки безопасности для предотвращения вредоносных инъекций или заражения данных «несложно», просто это «утомительно и требует много времени» — небольшая цена за безопасность криптовалютных средств.

Поскольку агенты ИИ расширяют свое присутствие в криптоинфраструктуре, невозможно переоценить необходимость проактивной безопасности.

Платформа MCP может открыть новые мощные возможности для этих агентов, но без надежной защиты плагинов и поведения системы они могут превратиться из полезных помощников в векторы атак, подвергая риску криптокошельки, средства и данные.

Читайте также: